Web 开发与安全测试中,「发现隐藏页面、接口、静态资源」是常见需求。Katana ——由 ProjectDiscovery 开发的一款命令行爬虫/蜘蛛框架,正是为此类任务设计。它兼具速度、灵活性与现代 Web 支持,非常适合自动化扫描、信息收集、渗透测试前期侦察等用途。本文将介绍 Katana 的主要特性、安装方法、基本操作和应用场景,帮助你迅速上手。

Katana GitHub 地址:https://github.com/projectdiscovery/katana

什么是 Katana

Katana 是一个用 Go 语言编写的 Web 抓取工具/框架,既可以作为命令行工具使用,也可以作为库被集成到 Go 项目中。它的目标是“快速、可配置、高效”,同时支持现代 Web 技术(如 JavaScript 渲染页面),可以处理复杂单页应用(SPA)或动态加载内容。相比传统只抓取 HTML 静态内容的爬虫,Katana 能以更高覆盖率发现更多隐藏接口、异步请求、script 引用等内容。

Katana 支持标准模式(standard)与无头浏览器模式(headless hybrid crawling),前者速度最快、资源消耗最低,适合静态页面或基本链接扫描;后者通过启动 headless 浏览器,模拟真实浏览器访问,能抓取 JS 渲染、异步请求、动态生成的内容,对现代 Web 应用支持更好。

此外,Katana 支持高度可配置 — 你可以控制抓取深度、跳过或仅限特定路径、对输出内容进行过滤、将结果输出为 JSON、可与其他工具(如 jq)配合管道处理。

Katana 的安装

如果你只是想用命令行快速运行 Katana,可以通过以下命令安装(假设你系统装有 Go):

go install github.com/projectdiscovery/katana/cmd/katana@latest

你也可以直接下载官方 release 的预编译二进制。如果你倾向通过容器运行,也可以用 Docker:拉取 projectdiscovery/katana:latest 镜像即可。

对于希望在 Go 项目中集成 Katana 的开发者,你也可以将其作为库引入,然后通过代码构造 crawlerOptions、调用 crawler.Crawl(...) 实现定制化爬取流程。

基本使用方式

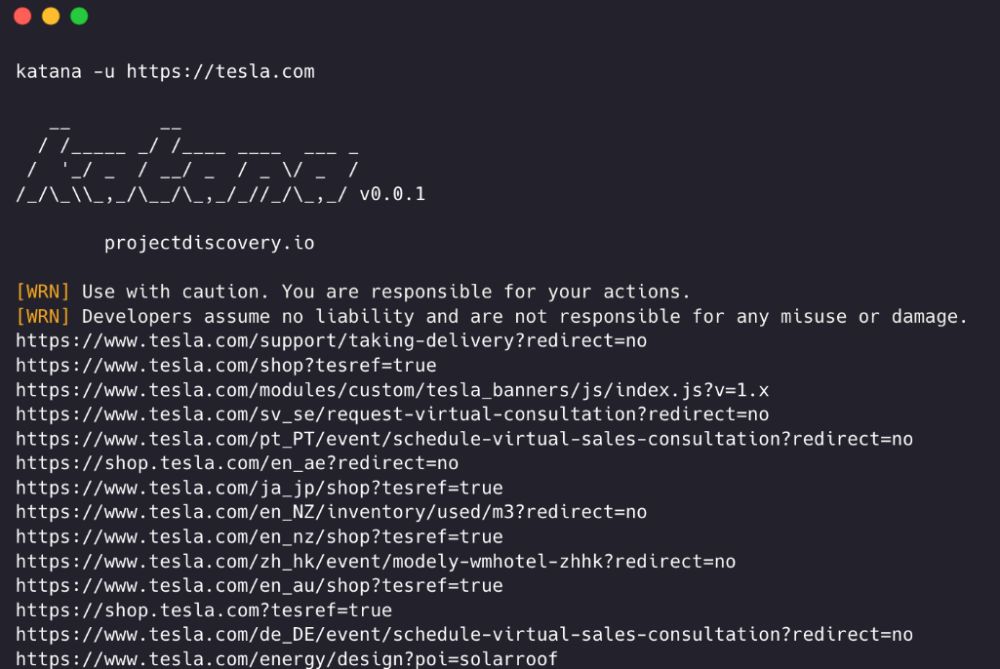

假设你已经安装好 Katana,通过命令行调用非常简单。最基础用法只需指定目标 URL:

katana -u https://example.com

这会以默认配置开始爬取,从根页面出发,递归发现子链接并输出。

如果你想同时爬取多个 URL,可以用逗号分隔,或者通过一个文件 + -list 参数指定多个链接。

你还可以指定爬取深度、开启 JS 解析、控制抓取范围、过滤结果、输出为 JSON、保存响应等。例如:

-d N:设置最大爬取深度为 N 层-js-crawl:启用 JavaScript 文件解析/爬取-headless:启用无头浏览器模式,以处理动态页面-crawl-scope/-crawl-out-scope:通过正则定义仅抓取或排除某些路径-output filename:将结果写入文件-jsonl:以 JSON Lines 格式输出,便于程序后续处理

这些参数结合使用,能够构建起对目标网站非常精细/定制化的爬取策略。

应用场景

- 安全测试 / 渗透测试前期侦察:使用 Katana 抓取目标网站的所有页面、隐藏接口、JS 脚本与异步请求 URL,为后续漏洞扫描、目录爆破、参数探测等做准备。

- 资产/内容收集:对大型站点、SPA 或内容更新频繁的网站进行定期爬取,采集页面、资源链接、子域名等,实现静态内容备份或目录整理。

- 数据挖掘与自动化分析:配合 JSON 输出与脚本/工具链,可自动提取特定字段、URL、接口、参数列表等,作为后续自动化流程(如扫描、爬虫、分析脚本)的基础。

- 开发集成:如果你是 Go 开发者,可以将 Katana 作为库集成进自动化流程,对多个目标批量抓取或定时爬取。

注意事项与建议

使用 Katana 时,需要留意以下几点。首先,如果目标网站有反爬虫机制或流量限制,建议设置合适的请求间隔/并发数,以防被封禁。其次,对大型/复杂网页启用 headless 模式可能消耗较多资源,因此建议仅对必要目标开启。最后,对于需要登录/认证的网站,仅通过添加请求头或 cookie 的方式可能不够,因为现代 Web 应用可能依赖 localStorage、sessionStorage、IndexedDB 等机制 —— 这种情况下,仅 Katana 可能无法完整模拟登录状态。

如果你需要更完整的自动化渗透流程,你可以把 Katana 的输出和其他工具(如 fuzzing/扫描/爆破工具)结合,形成从信息收集到漏洞检测的流水线。

总结

Katana 是一个功能强大、灵活、适合现代 Web 的命令行爬虫/蜘蛛框架。无论你是安全研究者、渗透测试者,还是需要对网站进行内容收集/分析的开发者,它都提供了一套高效工具链。它兼容静态页面与动态 JS 应用,支持多种输入/输出方式,并允许高度定制化,是许多自动化流程的理想起点。 如果你正在建立一套自己的 Web 资产扫描或监控工具链,Katana 值得成为基础组件之一。