阿里云 ESA(边缘安全加速) 在配置了证书后出现 HTTP Error 525 错误,通常并不是浏览器或客户端的问题,而是 ESA 节点与源站服务器之间的 HTTPS(SSL/TLS)握手失败。这种情况说明 ESA 节点回源时无法建立安全连接。

下面是核心原因和解决思路(针对阿里云 ESA 场景):

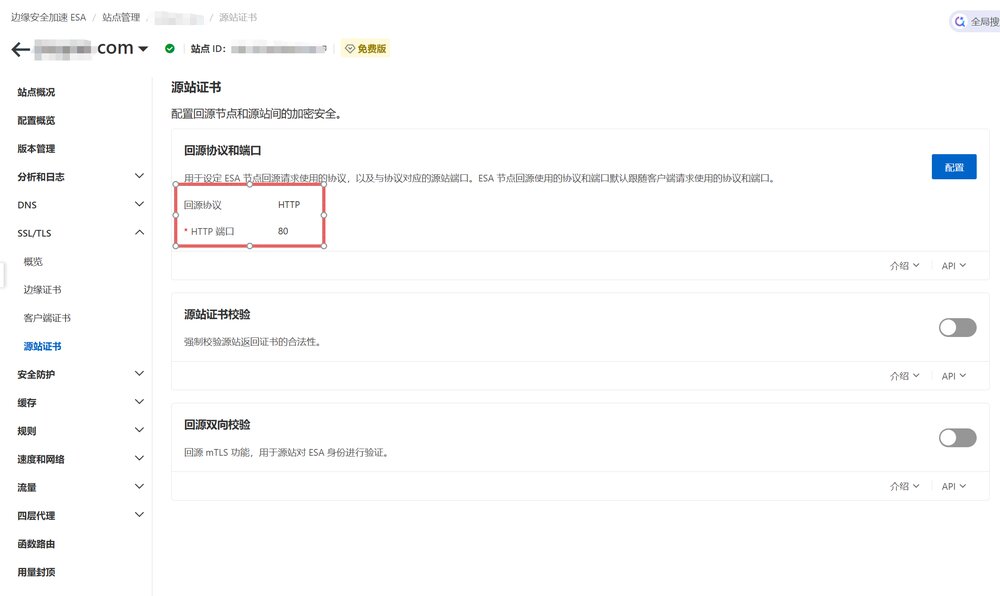

将 ESA 回源协议设置为 HTTP 快速解决报错

这个方法不需要排查,首先确保源站服务器支持 HTTP 访问,然后在阿里云 ESA 控制台中,回源协议选择 HTTP。这样基本上能快速解决报错问题。

525 错误原因(ESA 与源站之间 SSL/TLS 握手失败)

源站服务器的加密套件不兼容 ESA

ESA 节点支持的 TLS 加密套件是有限的(比如 ECDHE-RSA / ECDHE-ECDSA 的 AES128/256-GCM 组合),如果你的源站服务器只启用了其他套件,就会导致握手失败,从而触发 525 错误。

TLS 协议版本或加密设置不匹配

如果服务器只支持旧版本或禁用了 ESA 所需的现代 TLS 版本(如 TLS 1.2 / 1.3),双方无法协商加密参数,就会握手失败。

端口 / HTTPS 设置错误

虽然你已经配置证书,但可能服务器未正确监听 443 HTTPS 端口 或被防火墙阻断,从而 ESA 无法与之建立安全连接。

回源协议与证书状态设置

ESA 支持 HTTPS 回源,如果你在 ESA 上启用了 HTTPS 回源但源站 HTTPS 或证书设置不正确,也会导致握手失败。

解决方案(按步骤排查与修复)

1. 检查服务器支持的 TLS 套件是否兼容 ESA

ESA 当前只支持以下四种加密套件:

- ECDHE-ECDSA-AES128-GCM-SHA256

- ECDHE-RSA-AES128-GCM-SHA256

- ECDHE-ECDSA-AES256-GCM-SHA384

- ECDHE-RSA-AES256-GCM-SHA384

如果服务器配置使用了不同的加密套件(例如仅支持 RC4、3DES 或过旧的 SHA1),那么 ESA 节点会无法完成握手。请调整服务器加密套件配置,使其至少包含上述之一。

你可以使用如下命令对服务器的 TLS 支持情况进行检测:

nmap --script ssl-enum-ciphers -p 443 yourdomain.com

重点看输出是否包含 ESA 支持的套件。

2. 确保服务器启用现代 TLS 版本

确保 TLS 1.2 或 TLS 1.3 已启用,并完全禁用过时和不安全的协议(如 SSLv3、TLS 1.0、TLS 1.1)。现代加密库(OpenSSL)和 Web 服务器(如 Nginx 或 Apache)一般默认支持这些协议,但如果手动配置中禁用了它们就会触发握手失败。

3. 确保服务器正确监听端口 443

-

检查服务器是否有 HTTPS 服务监听在 443 端口 上。

-

确保服务器防火墙 / 安全组允许 来自 ESA 节点的访问(即允许所有公网 IP 或根据需要允许 ESA 回源 IP)。

-

如果服务器使用反向代理、负载均衡器或容器环境,也需要确认 HTTPS 流量正确转发到应用服务。

4. 回源协议设置

在阿里云 ESA 控制台中,回源协议可以选择 HTTP 或 HTTPS。

-

如果你已经在源站启用了 HTTPS 并配置了证书,请确保 ESA 的回源协议设置为 HTTPS,并且源站 SSL 配置合法无误。

-

如果你目前只为了测试或无法临时修复 SSL 配置,可以先将回源协议临时调整为 HTTP,看是否能避免 525 错误(这不是长期推荐方案,但能帮助定位问题)。

5. 检查证书配置

由于 ESA 默认不会严格验证源站证书,但如果开启了 源站证书验证 功能,一旦证书过期、域名不匹配或证书链不完整,也会导致握手失败返回错误码。因此建议:

-

确保证书未过期且包含你的域名。

-

如果开启了严格验证功能,可临时关闭验证或更新证书。

525 错误排查建议

- 使用外部工具(如 openssl s_client 或 SSL Labs 测试)检查服务器 HTTPS 是否正常。

- 暂时将 ESA 回源协议设置为 HTTP,如果访问正常则说明问题出在 HTTPS 配置。

- 使用服务器日志(Nginx / Apache 错误日志)查看握手错误的详细提示。